Nach dieser Beratung wirst du:

Ein tiefes Verständnis über deine IT-Infrastruktur erlangen.

Ein Sicherheitsbewusstsein entwickeln und somit eine starke Sicherheitskultur in deinem Unternehmen etablieren.

Abwehrmaßnahmen mit fortschrittlichen Praktiken der IT-Sicherheit ableiten können.

Praktische Lösungen zur Schwachstellenidentifizierung umsetzen können.

Der Zeitpunkt um deine Schwachstellen zu identifizieren ist JETZT:

Zahl der Cyberbedrohungen wächst

Zahl der Cyberbedrohungen wächst

Ein Blick in die Nachrichten genügt und es wird deutlich, dass die Anzahl von Cyberbedrohungen immer weiter zunimmt. Täglich werden Unternehmen Angriffsobjekt von hoch kriminellen Angreifern, die organisierte Schäden anrichten. Auch kleine und mittelständische Unternehmen sind davon betroffen.

Ein Blick in die Nachrichten genügt und es wird deutlich, dass die Anzahl von Cyberbedrohungen immer weiter zunimmt. Täglich werden Unternehmen Angriffsobjekt von hoch kriminellen Angreifern, die organisierte Schäden anrichten. Auch kleine und mittelständische Unternehmen sind davon betroffen.

Unternehmen mit digitalen Assets im Fokus von Angreifern

Firmen mit einer eigenen technischen Infrastruktur sind ein besonders attraktives Ziel für Cyberkriminelle, da ihre Systeme und Anwendungen oftmals veraltet und damit anfälliger für Sicherheitslücken sind. Viele Unternehmen vernachlässigen regelmäßige Updates und Patches, was es Angreifern erleichtert, bekannte Schwachstellen auszunutzen. Zudem können solche Umgebungen komplex und schwer zu überwachen sein, was die Entdeckung und Behebung von Sicherheitslücken verzögert.

Unternehmen mit eigener Infrastruktur im Fokus von Angreifern

Firmen mit einer eigenen technischen Infrastruktur sind ein besonders attraktives Ziel für Cyberkriminelle, da ihre Systeme und Anwendungen oftmals veraltet und damit anfälliger für Sicherheitslücken sind. Viele Unternehmen vernachlässigen regelmäßige Updates und Patches, was es Angreifern erleichtert, bekannte Schwachstellen auszunutzen. Zudem können solche Umgebungen komplex und schwer zu überwachen sein, was die Entdeckung und Behebung von Sicherheitslücken verzögert.

Zu viele Unternehmen weisen Schwachstellen auf

Zu viele Unternehmen weisen Schwachstellen auf

Die meisten deutschen kleinen und mittelständischen Unternehmen haben immer mehr digitale Prozesse und durch die schnelle Implementierung dieser Prozesse eine lückenhafte Infrastruktur. Daher ist eine Schwachstellenidentifizierung essentiell um die Lücken der Infrastruktur zu schließen um für eine robuste Sicherheit zu sorgen.

Die meisten deutschen kleinen und mittelständischen Unternehmen haben immer mehr digitale Prozesse und durch die schnelle Implementierung dieser Prozesse eine lückenhafte Infrastruktur. Daher ist eine Schwachstellenidentifizierung essentiell um die Lücken der Infrastruktur zu schließen um für eine robuste Sicherheit zu sorgen.

Diese Folgen bestehen für ein Unternehmen, nachdem eine Schwachstelle ausgenutzt wurde:

Durchschnittliche Wiederherstellungskosten:

Durchschnittliche Ausfallzeit (Downtime):

Anzahl der verlorenen Daten (Data Loss):

Wie läuft die Beratung ab?

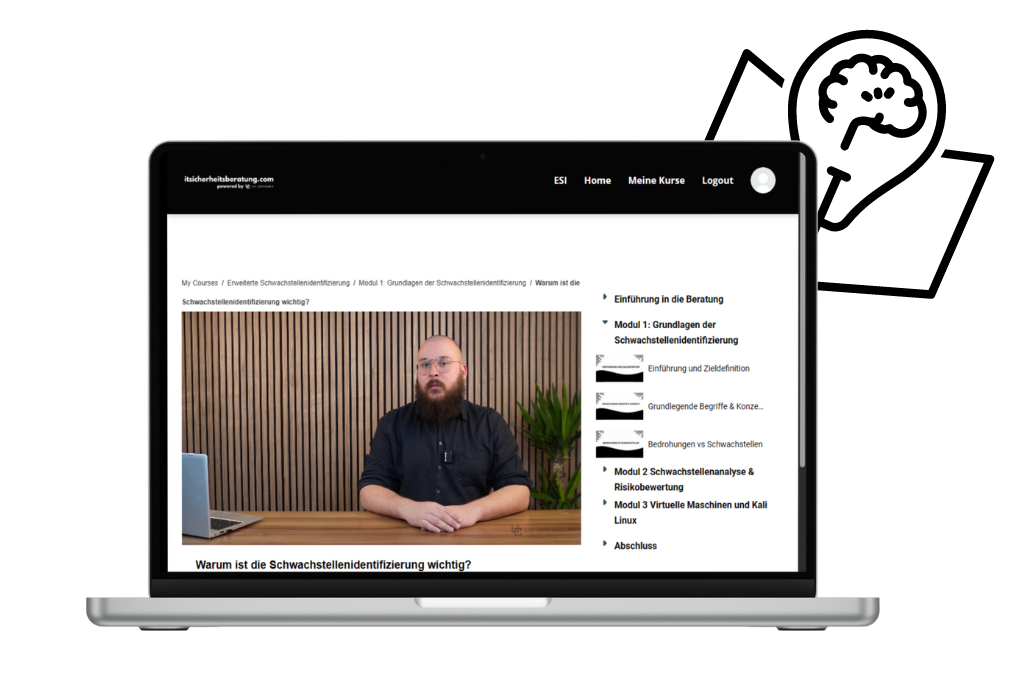

Modul 1: Grundlagen der Schwachstellenidentifizierung

✓ Lerne die Grundlagen der IT-Sicherheit

✓ Lerne die verschiedenen Schwachstellen zu erkennen

✓ Lerne die verschiedenen Arten der Bedrohungen

Modul 1: Grundlagen der Schwachstellenidentifizierung

✓ Lerne die Grundlagen der IT-Sicherheit

✓ Lerne die verschiedenen Schwachstellen zu erkennen

✓ Lerne die verschiedenen Arten der Bedrohungen

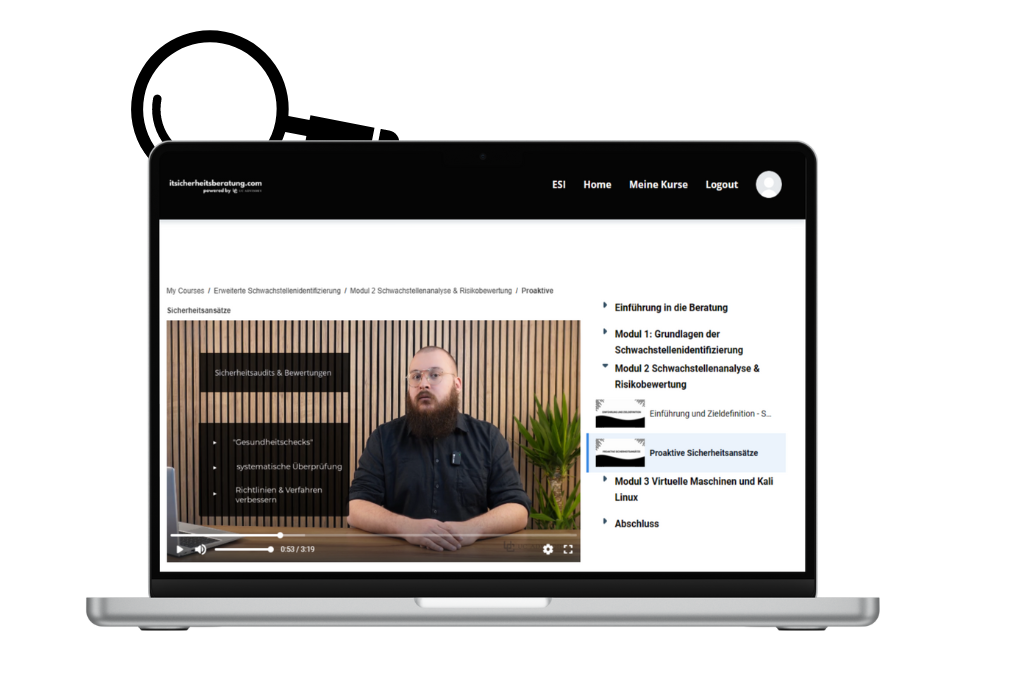

Modul 2: Schwachstellenanalyse und Risikobewertung

✓ Beratung zur detaillierten Schwachstellenanalyse

✓ Effektive Risikobewertung und -priorisierung

✓ Entwickeln von Maßnahmen zur Risikominderung

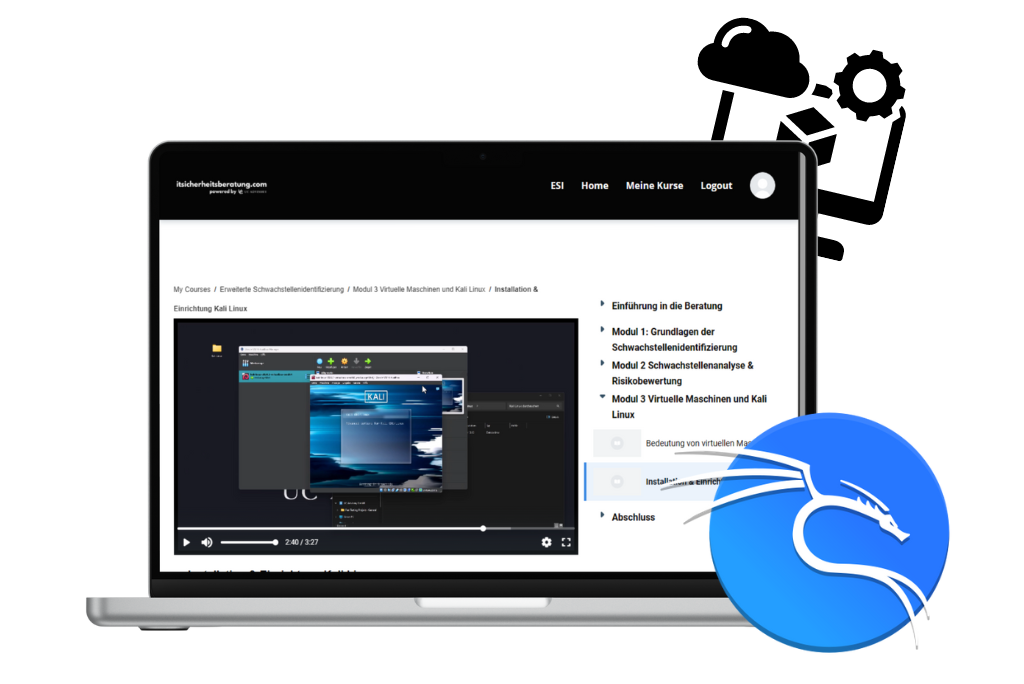

Modul 3: Virtuelle Maschine und Kali Linux

✓ Einrichtung einer sicheren Testumgebung

✓ Grundlagen von Kali Linux kennenlernen

✓ Werkzeuge für die Sicherheitsnalyse kennenlernen

Modul 4: OSINT - Digitaler Fußabdruck

✓ Identifikation des digitalen Fußabdrucks

✓ Einsatz von OSINT-Tools

✓ Analyse der eignen Online-Präsenz

Modul 5: Aktive Informationsbeschaffung

✓ Lerne die Techniken zur Datensammlung kennen

✓ Simulierung echter Angriffsszenarien

✓ Sicherheitslücken effektiv aufdecken

Modul 6: Offensive IT-Sicherheit

✓ Lerne die Sicherheitsstrategien der offensiven IT-Sicherheit

✓ Entwickle Ethical-Hacking-Fähigkeiten

✓ Umsetzung fortgeschrittener Angriffstechniken

Modul 7: Analyse und Bericherstattung

✓ Daten korrekt analysieren & auswerten

✓ Erstellung aussagekräftiger Berichte

✓ Qualitätsmerkmale eines guten Berichts

Wie läuft die Beratung ab?

Modul 1: Grundlagen der Schwachstellenidentifizierung

✓ Lerne die Grundlagen der IT-Sicherheit

✓ Lerne die verschiedenen Schwachstellen zu erkennen

✓ Lerne die verschiedenen Arten der Bedrohungen

Modul 1: Grundlagen der Schwachstellenidentifizierung

✓ Lerne die Grundlagen der IT-Sicherheit

✓ Lerne die verschiedenen Schwachstellen zu erkennen

✓ Lerne die verschiedenen Arten der Bedrohungen

Modul 2: Schwachstellenanalyse und Risikobewertung

✓ Beratung zur detaillierten Schwachstellenanalyse

✓ Effektive Risikobewertung und -priorisierung

✓ Entwickeln von Maßnahmen zur Risikominderung

Modul 3: Virtuelle Maschine und Kali Linux

✓ Einrichtung einer sicheren Testumgebung

✓ Grundlagen von Kali Linux kennenlernen

✓ Werkzeuge für die Sicherheitsnalyse kennenlernen

Modul 4: OSINT - Digitaler Fußabdruck

✓ Identifikation des digitalen Fußabdrucks

✓ Einsatz von OSINT-Tools

✓ Analyse der eignen Online-Präsenz

Modul 5: Aktive Informationsbeschaffung

✓ Lerne die Techniken zur Datensammlung

✓ Simulierung echter Angriffsszenarien

✓ Sicherheitslücken effektiv aufdecken

Modul 6: Offensive IT-Sicherheit

✓ Lerne die Sicherheitsstrategien der offensiven IT- Sicherheit

✓ Entwickle Ethical-Hacking-Fähigkeiten

✓ Umsetzung fortgeschrittener Angriffstechniken

Modul 7: Analyse und Bericherstattung

✓ Daten korrekt analysieren & auswerten

✓ Erstellung aussagekräftiger Berichte

✓ Qualitätsmerkmale eines guten Berichts

Investiere in deine Sicherheit.

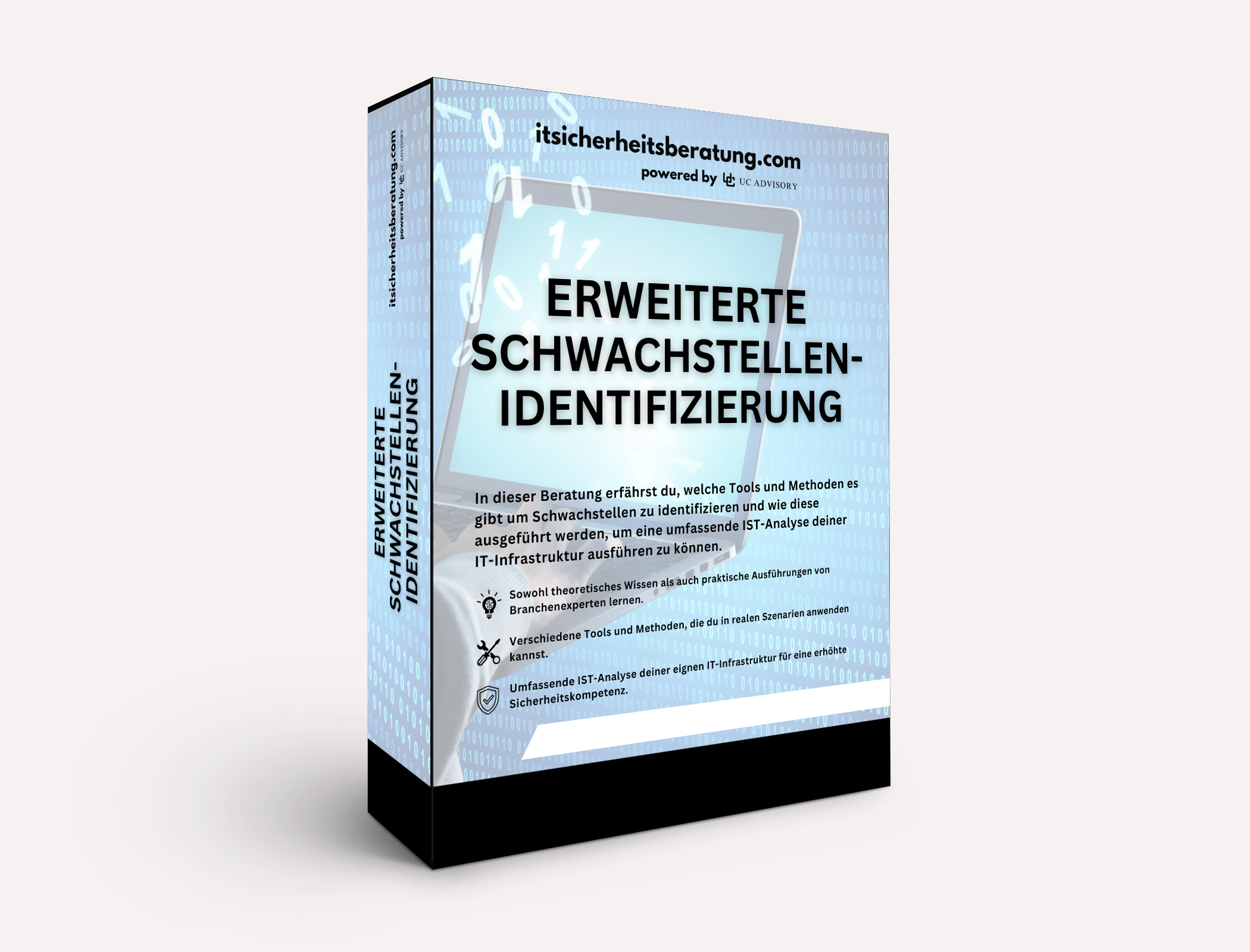

BERATUNG ZUR ERWEITERTEN SCHWACHSTELLENIDENTIFIZIERUNG:

- Umfassende IT-Sicherheitsberatung zur Schwachstellenidentifikation durch zertifizierte Experten: Marktwert: (Tagessatz: ca. >1000 €)

- Beratung zur Risikobewertung der gefundenen Schwachstellen und maßgeschneiderte Maßnahmenpläne: Marktwert: 5.000 €

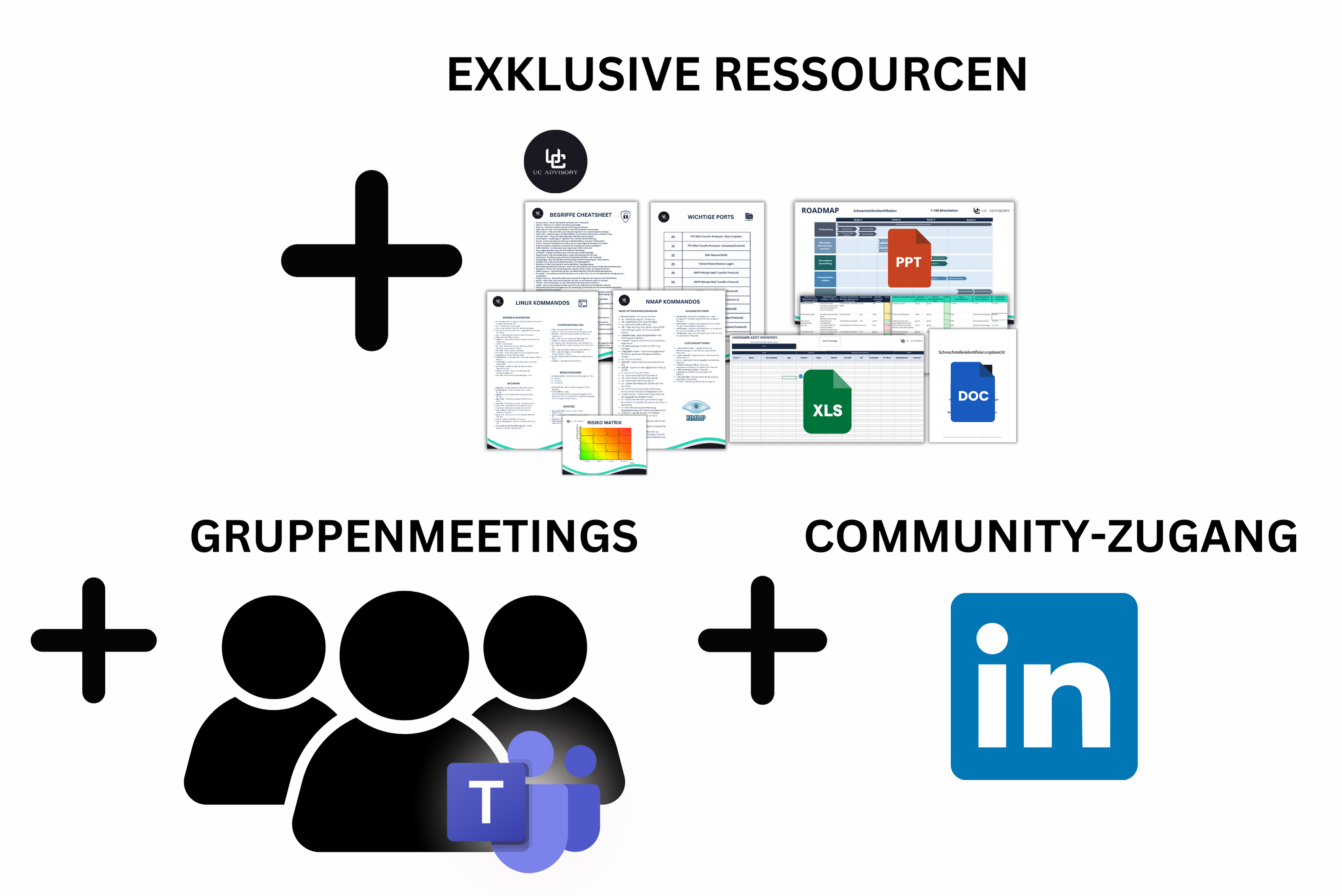

- Gruppenmeetings mit dem Berater (Zeitraum 3 Monate): Marktwert: 4.000 €

- Exklusiver Zugang zu aktuellen, praxisnahen Strategien und Ressourcen von Großkonzern Beratern.

- Zugang zur privaten LinkedIn Gruppe mit Mitgliedern, welche die eigenen Ziele teilen.

JETZT ZUM MARKTEINFÜHURNGSPREIS SICHERN

14.000 5100€ netto

3x1700€ netto

Auch zahlbar in Raten

- Erhöhte Sicherheit und Vertrauen in das eigene System

- Reduziertes Risiko von Datenverlust, Betrug oder Reputationsschäden

- Förderung einer proaktiven Sicherheitskultur

Investiere in deine Sicherheit.

BERATUNG ZUR ERWEITERTEN SCHWACHSTELLEN IDENTIFIZIERUNG:

- Umfassende IT-Sicherheitsberatung zur Schwachstellenidentifikation durch zertifizierte Experten: Marktwert: (Tagessatz: ca.>1000 €)

- Beratung zur Risikobewertung der gefundenen Schwachstellen und maßgeschneiderte Maßnahmenpläne: Marktwert: 4.000 €

- Gruppenmeetings mit dem Berater (Zeitraum 3 Monate): Marktwert: 4.000 €

- Exklusiver Zugang zu aktuellen, praxisnahen Strategien und Ressourcen von Großkonzern Beratern

- Zugang zur privaten LinkedIn Gruppe mit Mitgliedern, welche die eigenen Ziele teilen.

JETZT ZUM MARKTEINFÜHURNGSPREIS SICHERN

14.000 5100€ netto

3x1700€ netto

- Erhöhte Sicherheit und Vertrauen in das eigene System

- Reduziertes Risiko von Datenverlust, Betrug oder Reputationsschäden

- Förderung einer proaktiven Sicherheitskultur

Was unsere Beratung NICHT ist:

Was unsere Beratung NICHT ist:

- Hierbei handelt es sich nicht um einen Videokurs, sondern um eine Beratung: Das hier ist keine IT-Sicherheitsschulung, sondern wir beraten dich konkret, wie Maßnahmen der IT-Sicherheit funktionieren und wie du diese umsetzen kannst.

- Kein stundenlanges theoretisches Geschwafel: Wir fokussieren uns nur auf das wesentliche und setzen den Schwerpunkt auf die praktische Umsetzung.

- Hierbei handelt es sich nicht um einen Videokurs, sondern um eine Beratung: Das hier ist keine IT-Sicherheitsschulung, sondern wir beraten dich konkret, wie Maßnahmen der IT-Sicherheit funktionieren und wie du diese umsetzen kannst.

- Kein stundenlanges theoretisches Geschwafel: Wir fokussieren uns nur auf das wesentliche und setzen den Schwerpunkt auf die praktische Umsetzung.

- Kein komplexes Rätsel: Unser Beratung zielt darauf ab Komplexität zu vermeiden und die Prozesse so benutzerfreundlich wie möglich darzustellen.

- Keine Kontrollübergabe deiner Systeme: Du wirst die Kontrolle deiner Systeme keinem unserer Berater überlassen, sondern wir werden dich befähigen alles selbst in die Hand nehmen zu können.

- Kein komplexes Rätsel: Unser Beratung zielt darauf ab Komplexität zu vermeiden und die Prozesse so benutzerfreundlich wie möglich darzustellen.

- Keine Kontrollübergabe deiner Systeme: Du wirst die Kontrolle deiner Systeme keinem unserer Berater überlassen, sondern wir werden dich befähigen alles selbst in die Hand nehmen zu können.

Du bist genau richtig, wenn du...

- ...verantwortlich für die IT-Administration und Sicherheit in deinem Unternehmen bist. (IT-Leiter*in, CIO)

- ...generell verantwortlich für ein mittelständisches Unternehmen und technisch affin bist. (Geschäftsführer*in) (CTO, CEO)

- ...verantwortlich für die IT-Administration und Sicherheit in deinem Unternehmen bist. (IT-Leiter*in, CIO)

- ...generell verantwortlich für ein mittelständisches Unternehmen und technisch affin bist. (Geschäftsführer*in, CTO, CEO)

"Wer jetzt nicht proaktiv, die Sicherheit seines Unternehmens in die Hand nimmt, wird mit Konsequenzen rechnen müssen, die einem die Wettbewerbsfähigkeit kosten wird."

Charalabos Chassoglou, Managing Director UC Advisory GmbH

"Die Digitalisierung von Geschäftsprozessen oder der Produktion erhöht die potenzielle Angriffsfläche für Cyberkriminelle. Die Bedrohung richtet sich nicht nur gegen Großunternehmen, sondern zunehmend auch gegen kleine bzw. mittelständische Unternehmen. Weil sie oft über proprietäre Technologie verfügen, die es zu schützen gilt.."

David Utrilla Torres, Managing Director UC Advisory GmbH

"Wer jetzt nicht proaktiv, die Sicherheit seines Unternehmens in die Hand nimmt, wird mit Konsequenzen rechnen müssen, die einem die Wettbewerbsfähigkeit kosten wird."

Charalabos Chassoglou, Managing Director UC Advisory GmbH

"Die Digitalisierung von Geschäftsprozessen oder der Produktion erhöht die potenzielle Angriffsfläche für Cyberkriminelle. Die Bedrohung richtet sich nicht nur gegen Großunternehmen, sondern zunehmend auch gegen kleine bzw. mittelständische Unternehmen. Weil sie oft über proprietäre Technologie verfügen, die es zu schützen gilt.."

David Utrilla Torres, Managing Director UC Advisory GmbH

DIE GESCHICHTE DER BEIDEN GRÜNDER & GESCHÄFTSFÜHRER

Lasse dich beraten von Branchenexperten

Wer wir sind: Wir sind die geschäftsführenden Gesellschafter der UC Advisory GmbH. Wir bieten fachkundige Beratung und Dienstleistungen zum Schutz der Informationssysteme und Daten unserer Kunden vor unbefugtem Zugriff, Diebstahl und Beschädigung an. Darunter fallen Risikobewertungen, Sicherheitsaudits und Bewertungen, sowie strategische Beratung im Bereich digitale Identitäten, Zero Trust und Ransomware Prävention.

Unsere Vision: In einer Ära der Digitalisierung setzen wir uns dafür ein, eine Welt zu schaffen, in der Technologie uns unterstützt und weiterbringt, ohne das Sicherheitsbedenken unser Fortschreiten hemmen.

Unsere Mission: Wir nehmen uns der Herausforderung an, unsere Partner umfassend und effizient vor Cyberangriffen zu schützen. Unser Ziel ist es, dass unsere Kunden sich sicher und uneingeschränkt auf ihr Kerngeschäft fokussieren können, gestärkt durch die Gewissheit, dass ihre sensibelsten Daten und Systeme sicher sind.

Die moderne Form der Beratung: Mit der Einführung der itsicherheitsberatung.com erweitern wir unseren Ansatz, indem wir spezialisierte Beratungsprodukte anbieten, die es Unternehmen ermöglichen, proaktiv ihre IT-Sicherheit zu führen und zu verbessern. Wir wollen Unternehmen befähigen IT-Sicherheit selbst in die Hand zu nehmen. Dies macht Sicherheit zugänglicher und verständlicher.

Hast du noch Fragen?

©2024 UC Advisory GmbH, alle Rechte vorbehalten